¿De qué se trata el tutorial de video chat de Jami sin datos personales? En el video tutorial de video chat de Jami sin datos personales, te presento una moderna aplicación de chat que NO TE PIDE TUS DATOS PERSONALES para usarla. Es una aplicación de chat de texto, llamada de audio, videollamada, transferencia de archivos, uso compartido de ubicación, etc., donde NO NECESITA UN NÚMERO DE TELÉFONO O [Leer más ...]

Video chat de Jami sin datos personales - blockchain Ethereum - tutorial de video

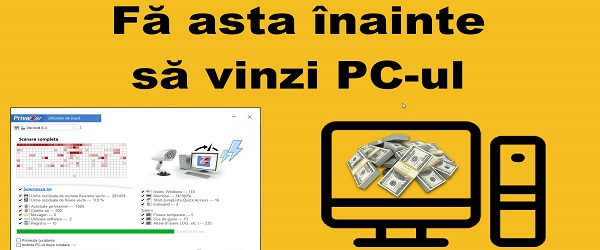

Cómo eliminar datos confidenciales con PrivaZer antes de vender su computadora

¿De qué trata este video tutorial? ¿Cómo se eliminan los datos confidenciales con PrivaZer? En el tutorial Cómo eliminar datos sensibles con PrivaZer verás cómo hacer una limpieza a fondo en Windows. Limpiamos y borramos los rastros de Windows por privacidad y antes de vender la PC o el disco duro que era el sistema operativo. Por qué … [Leer más ...]

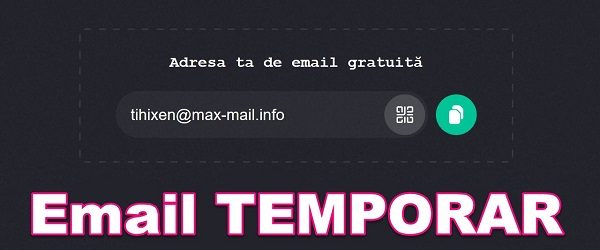

Un correo electrónico temporal para evitar el spam

Correo electrónico temporal, el protector de correo electrónico permanente Cualquiera que use una dirección de correo electrónico sabe que en algún momento, después de un tiempo de uso, la casilla de correo electrónico se llena de spam (correo no solicitado) con todo tipo de ofertas o quién sabe qué productos. Terminamos en esta situación porque con el tiempo usamos nuestra dirección de correo electrónico demasiado a la ligera y lo dejamos todo [Leer más ...]

Cómo no infectar sitios infectados y virus - sandboxie

Cómo no infectarse en sitios infectados y aplicaciones de virus - sandboxie Cómo no infectarse en sitios infectados y aplicaciones de virus - sandboxie En los últimos años, la gente se enfrenta cada vez más a virus, spyware y otros programas maliciosos de un nuevo tipo que se han vuelto cada vez más sofisticados y que pueden ser difíciles de interceptar por un [Leer más ...]

Contraseña de memoria USB - seguridad portátil

Contraseña de memoria USB Contraseña de memoria USB: seguridad portátil La necesidad de mantener sus datos seguros es cada vez más importante, especialmente en el contexto de fugas de datos, recopilación ilimitada de datos o ataques informáticos de cualquier tipo. Nuestros datos están casi al 100% en formato digital La gente empieza a darse cuenta (un poco tarde) de que los datos que ... [Leer más ...]

Cómo saber si su correo electrónico y contraseña son hackers

¿Cómo saber si su correo electrónico y contraseña han sido pirateados? ¿Cómo sabe si su correo electrónico y contraseña han sido pirateados? Hoy en día es cada vez más difícil mantener nuestros datos seguros; especialmente la dirección de correo electrónico y la contraseña, que usamos en todas partes. Cuando creamos una cuenta, tenemos confianza ciega. Cada vez que crea una cuenta, tiene que "legitimarse" usted mismo ... [Leer más ...]

Cómo descargar imágenes, videos y otros datos de Apple iCloud

Cómo descargar fotos, videos y otros datos de Apple iCloud Joy para todos los que tienen un iPhone o iPad. Apple nos permite descargar los datos que hemos recopilado a lo largo del tiempo a sus servidores en Apple iCloud. Lo bueno del RGPD Respetando la nueva normativa europea, Apple nos proporciona una página donde podemos descargar nuestros datos que hemos recopilado a lo largo del tiempo en… [Leer más ...]

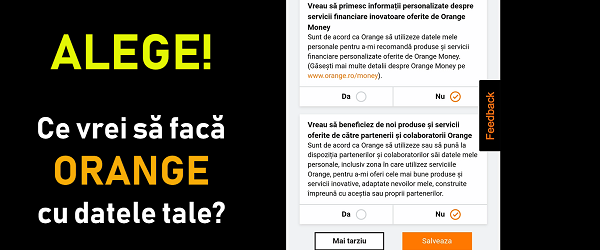

Configuración de privacidad de Orange

Configuración naranja para la protección de datos personales Han aparecido nuevas configuraciones en la cuenta Orange. Configuración naranja para protección de datos personales. Configuraciones que nos permiten estar de acuerdo o en desacuerdo con el procesamiento de datos personales. Eso es algo bueno, especialmente para aquellos que no quieren recibir todo tipo de llamadas y mensajes de texto de ... [Leer más ...]

Comentarios Recientes