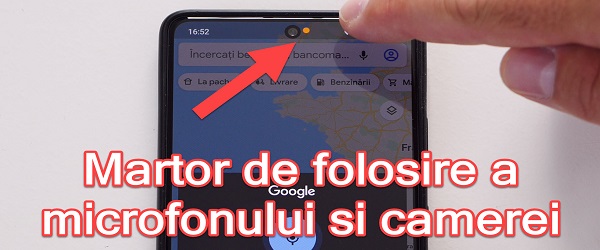

¿De qué trata el tutorial del detector de uso de cámaras y micrófonos de fraude? En este video tutorial presento un detector de uso fraudulento de micrófono y cámara, es decir, una aplicación que detecta y anota cuándo se usan la cámara y el micrófono en teléfonos Android. ¿Por qué querríamos saber cuándo se utilizan la cámara y el micrófono del teléfono ... [Leer más ...]

Detector de uso fraudulento de micrófono y cámara en teléfonos Android

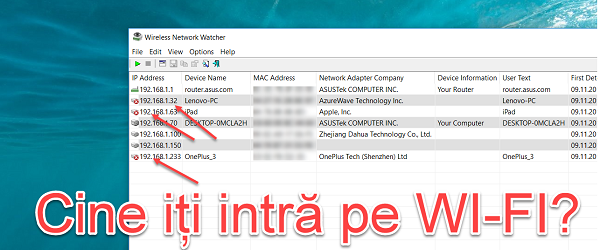

Quién se conecta ilegalmente en su red WI-FI

Quién se conecta ilegalmente en su red WI-FI La señal inalámbrica atraviesa las paredes de la casa. Cuando usamos una red Wi-Fi en nuestro hogar, debemos ser conscientes de que otras personas, vecinos o personas cercanas también pueden acceder a esa red inalámbrica. Mayor seguridad de la red Wi-Fi Ya hemos hablado en otras ocasiones de seguridad al iniciar sesión… [Leer más ...]

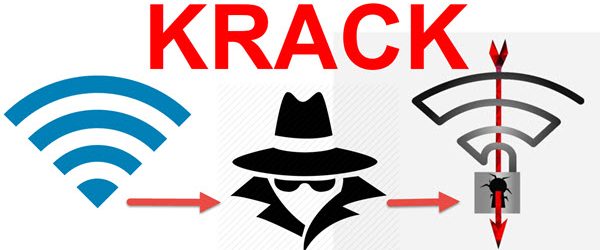

KRACK afecta a TODOS los enrutadores Wi-Fi - SOLUCIONES

KRACK afecta a TODOS los enrutadores Wi-Fi - SOLUCIONES Krack amenaza a todos los enrutadores Wi-Fi. ¿Qué soluciones tenemos? ¿Qué es KRACK ATTACK? KRACK es una vulnerabilidad descubierta en el protocolo WPA2, a la que todos los enrutadores del mundo son vulnerables. ¿Cómo actúa KRACK? El atacante que explota la vulnerabilidad KRACK, se interpone entre el enrutador y el cliente (teléfono, ... [Leer más ...]

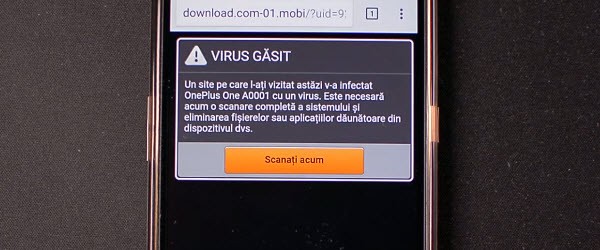

¿Cómo deshacerse de teléfono scareware

Los programas o páginas de scareware son una categoría especial y muy pasiva de malware. Son una especie de phishing que se basa en los miedos de los usuarios para determinarlos a realizar determinadas acciones. Un scareware puede instarlo a instalar software, revelar sus datos personales, pagar una cierta cantidad de dinero o enviar un SMS a un número con ... [Leer más ...]

ANTI-Hack, redireccionar la vulnerabilidad a SMB

Hola amigos, hoy solucionaremos el problema de la vulnerabilidad "Redirect to SMB" que se descubrió hace unos días y que afecta a todas las versiones de Windows, incluido Windows 10. un servidor SMB. En ese momento se escupen los datos de inicio de sesión, donde el atacante ... [Leer más ...]

La libertad bien, pagar en línea y navegar de forma segura

Hola amigos, en el tutorial de hoy les presentaré un servicio VPN gratuito y muy rápido. El servicio VPN se llama Okay Freedom y Steganos, conocido por sus productos de software de seguridad un poco más seculares, lo ofrece gratis. Hace algún tiempo, en el tutorial "Wireshark, interceptando contraseñas en redes wi-fi gratuitas", les mostré lo fácil es. Es ... [Leer más ...]

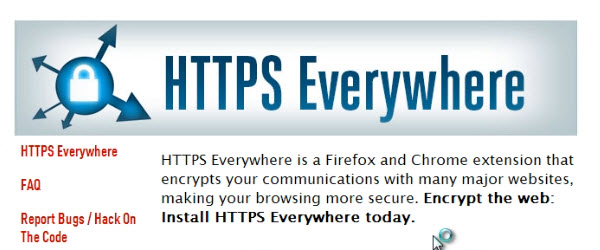

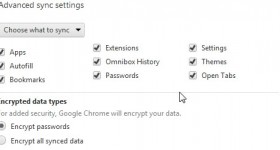

Las medidas simples para asegurar y encriptar el tráfico de navegación

Hola amigos, en el tutorial de hoy veremos algunos consejos para una navegación más segura y tráfico encriptado al usar una red inalámbrica pública. Si en el tutorial de ayer sobre Wireshark, interceptando contraseñas en redes wi-fi gratuitas, mi colega Cristi te mostrará lo fácil que es para alguien interceptar los datos que ingresamos en un sitio, hoy ... [Leer más ...]

método de envenenamiento de DNS comúnmente utilizado por los piratas informáticos

El envenenamiento de DNS es un método mediante el cual los piratas informáticos dan la impresión de que han tomado el control de ciertos sitios conocidos o desconocidos. DNS es el protocolo que establece el vínculo entre el nombre de dominio y la dirección IP, porque cualquier sitio en este mundo tiene uno. O más direcciones IP. Cuando escribimos en el navegador "google.com", nuestra computadora tiene tres opciones para encontrar la dirección ... [Leer más ...]

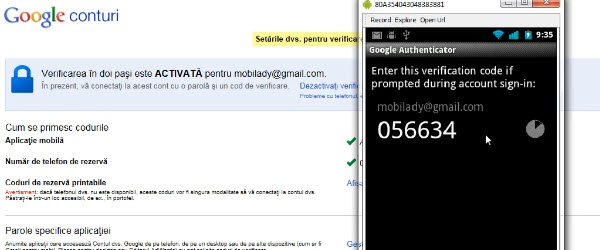

Mantenga a raya a los piratas informáticos con la verificación en dos pasos para su cuenta de Google: tutorial de vídeo

Hola amigos, en el tutorial de hoy veremos cómo podemos asegurar su cuenta de Google para que sea imposible de romper. En concreto, hablaremos de la opción "Verificación en 2 pasos" o "Verificación en XNUMX pasos" que ofrece Google para sus usuarios con el fin de proteger muy bien su cuenta. Como su nombre indica, esta opción agrega un segundo paso que [Leer más ...]

Comentarios Recientes