¿Cuál es el video tutorial sobre cómo apagar el micrófono y la cámara de Android? En este tutorial verás Cómo apagar el micrófono y la cámara de Android. Es una medida de emergencia que toma cuando sospecha que hay un software espía en su teléfono. Además de bloquear el acceso del spyware a la cámara, el micrófono u otros sensores, este método de detener... [Leer más ...]

Cómo apagar el micrófono y la cámara de Android - APAGAR SENSORES

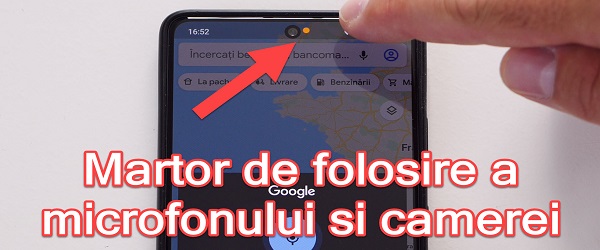

Detector de uso fraudulento de micrófono y cámara en teléfonos Android

¿De qué trata el tutorial del detector de uso de cámaras y micrófonos de fraude? En este video tutorial presento un detector de uso fraudulento de micrófono y cámara, es decir, una aplicación que detecta y anota cuándo se usan la cámara y el micrófono en teléfonos Android. ¿Por qué querríamos saber cuándo se utilizan la cámara y el micrófono del teléfono ... [Leer más ...]

Cómo no infectar sitios infectados y virus - sandboxie

Cómo no infectarse en sitios infectados y aplicaciones de virus - sandboxie Cómo no infectarse en sitios infectados y aplicaciones de virus - sandboxie En los últimos años, la gente se enfrenta cada vez más a virus, spyware y otros programas maliciosos de un nuevo tipo que se han vuelto cada vez más sofisticados y que pueden ser difíciles de interceptar por un [Leer más ...]

Cómo bloquear el mal uso de BITCOIN en tu PC

Cómo bloquear la minería abusiva de BITCOIN en la PC Últimamente, debido al precio cada vez mayor de BITCOIN, los piratas informáticos están buscando métodos cada vez más interesantes para extraer BITCOIN. El último método consiste en utilizar la potencia de procesamiento de varias computadoras, a través de software o scripts web, que transforman ... [Leer más ...]

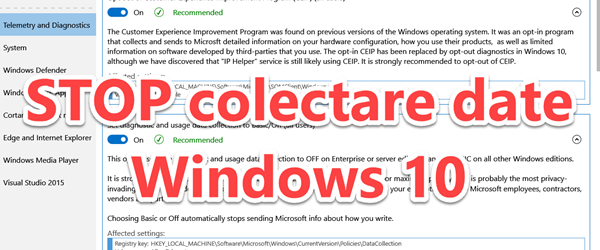

PARAR invasión de la privacidad en Microsoft Windows 10

DETENGA la violación de la privacidad de Microsoft en WINDOWS 10 ¿De qué trata el tutorial? En este tutorial, le mostraré cómo puede deshabilitar todas las configuraciones que violan su privacidad en Windows 10 por Microsoft, mediante la recopilación masiva de datos de uso, navegación, preferencias, ubicación, etc. DETENGA la violación de la privacidad en WINDOWS 10 al… [Leer más ...]

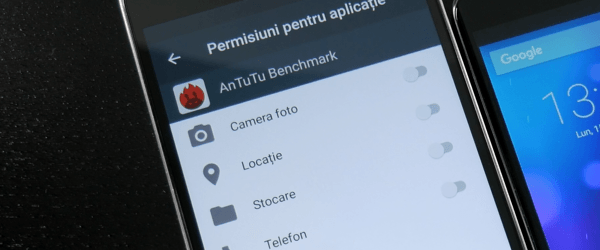

permisos de Android 6 melcocha

Con el lanzamiento de Android 6 Marshmallow, este sistema operativo móvil ha recibido configuraciones granulares para permisos de aplicaciones; función que se esperaba durante mucho tiempo en Android; como ya estaba en iOS. Con la nueva configuración, podemos controlar en detalle hasta dónde se pueden estirar las aplicaciones de "tentáculos". La mayoría de las veces, las aplicaciones piden permiso en vano, no siendo [Leer más ...]

método de envenenamiento de DNS comúnmente utilizado por los piratas informáticos

El envenenamiento de DNS es un método mediante el cual los piratas informáticos dan la impresión de que han tomado el control de ciertos sitios conocidos o desconocidos. DNS es el protocolo que establece el vínculo entre el nombre de dominio y la dirección IP, porque cualquier sitio en este mundo tiene uno. O más direcciones IP. Cuando escribimos en el navegador "google.com", nuestra computadora tiene tres opciones para encontrar la dirección ... [Leer más ...]

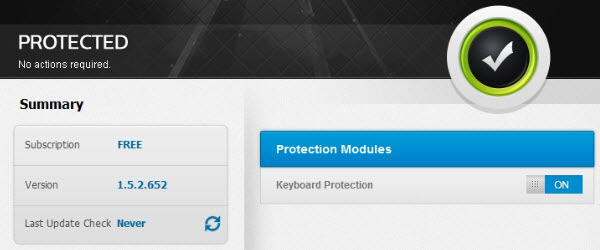

Zemana AntiLogger o cómo protegernos contra el robo de datos y el software de espionaje - tutorial de vídeo

Hola amigos, en el tutorial de hoy hablaremos sobre las medidas que podemos tomar contra el robo de datos. Las infecciones más peligrosas son Keylogger, software que puede registrar lo que escribimos en el teclado. Los registradores de teclas pueden variar desde los más simples, fácilmente rastreables hasta los más complejos, muy difíciles de identificar. También pueden existir en ... [Leer más ...]

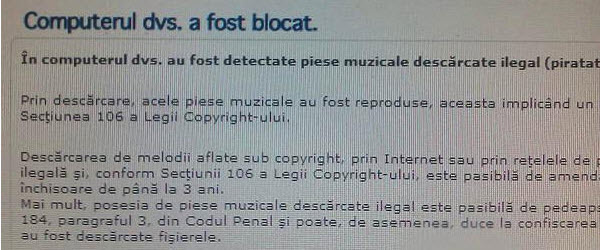

Elimine las infecciones de ransomware con MalwareBytes - tutorial de vídeo

Hola amigos, en el tutorial de hoy hablaremos de Malwarebytes en las condiciones en las que nos infectamos con un ransomware. Más recientemente, circula en Internet un nuevo tipo de infección que bloquea la navegación del usuario al redirigirlo a un sitio donde se muestra el mensaje "Tu computadora ha sido bloqueada", informándole que ha descargado contenido ilegalmente ... [Leer más ...]

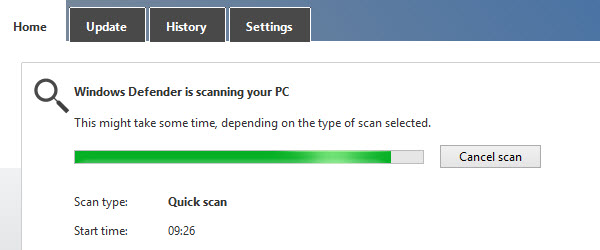

Premiere para Microsoft, Windows 8 viene con antivirus preinstalado - tutorial de video

Hola amigos, en este video tutorial hablaremos del antivirus que viene preinstalado en Windows 8, sí oíste bien, por primera vez Microsoft pone un antivirus en el sistema operativo Windows. El antivirus en Windows 8 se llama Defender y todo Will Parecía familiar, les aseguro que no se trata del antiguo Defender, que en realidad era un antispyware. ... [Leer más ...]

Comentarios Recientes