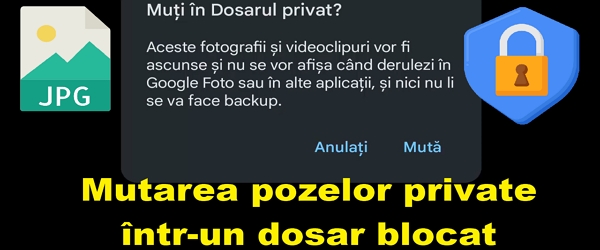

Ocultar imágenes privadas en una carpeta bloqueada ¿De qué trata el tutorial Ocultar imágenes privadas en una carpeta bloqueada? En este video tutorial titulado Ocultar imágenes privadas en una carpeta bloqueada, te muestro un método mediante el cual puedes mover imágenes privadas de la galería a una carpeta bloqueada que solo puedes abrir con tu huella digital. Este método de... [Leer más ...]

Ocultar imágenes privadas en una carpeta bloqueada, separada de la galería

Mensajes fraudulentos con paquetes sin dirección: cómo lo decimos

De qué trata el videotutorial Mensajes fraudulentos con paquetes sin dirección En este videotutorial Mensajes fraudulentos con paquetes sin dirección veremos cómo podemos saber si un email o sms en el que se afirma que tenemos un paquete para recibir es legítimo, aunque no lo fuéramos No esperaba ningún paquete Algunas personas reciben mensajes fraudulentos con: "tienes un paquete para recibir, pero... [Leer más ...]

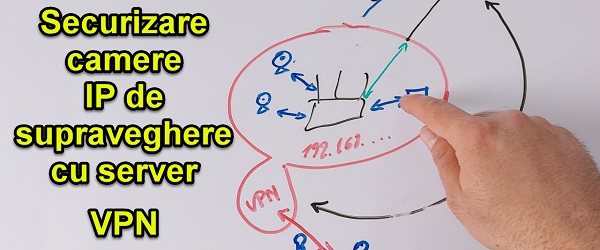

Seguridad de cámaras IP con servidor VPN - STOP reenvío de puertos a cámaras

Protección de cámaras IP con servidor VPN ¿Qué es el video tutorial sobre Protección de cámaras IP con servidor VPN? En el video tutorial Asegurar cámaras IP con servidor VPN, le mostraré cómo puede proteger sus cámaras de vigilancia para que nadie pueda acceder a ellas desde Internet. Las cámaras de vigilancia están conectadas a la red local Cuando conecta un [Leer más ...]

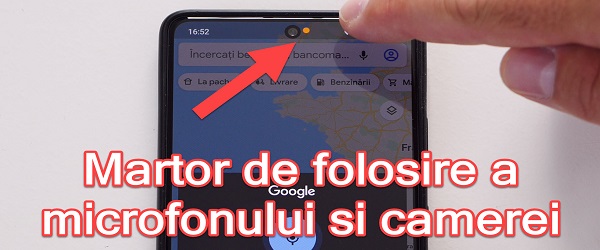

Detector de uso fraudulento de micrófono y cámara en teléfonos Android

¿De qué trata el tutorial del detector de uso de cámaras y micrófonos de fraude? En este video tutorial presento un detector de uso fraudulento de micrófono y cámara, es decir, una aplicación que detecta y anota cuándo se usan la cámara y el micrófono en teléfonos Android. ¿Por qué querríamos saber cuándo se utilizan la cámara y el micrófono del teléfono ... [Leer más ...]

Configuración de seguridad máxima simple en Windows: la base de una PC protegida

Configuración de la máxima seguridad en Windows ¿Qué es el tutorial "Configuración de la máxima seguridad en Windows"? En este video tutorial, verá cómo configurar cuentas en Windows para que su sistema operativo sea seguro. Configuración sencilla de máxima seguridad en Windows. El error que cometen muchos usuarios de Windows. En el momento de la instalación ... [Leer más ...]

Cómo no infectar sitios infectados y virus - sandboxie

Cómo no infectarse en sitios infectados y aplicaciones de virus - sandboxie Cómo no infectarse en sitios infectados y aplicaciones de virus - sandboxie En los últimos años, la gente se enfrenta cada vez más a virus, spyware y otros programas maliciosos de un nuevo tipo que se han vuelto cada vez más sofisticados y que pueden ser difíciles de interceptar por un [Leer más ...]

¿Cómo puede saber si alguien ha estado en la computadora y qué hizo?

Cómo saber si alguien entró en su computadora y qué hizo Averigüe quién caminó su computadora y qué hizo. admitir que depende de nosotros introducir la contraseña cada vez, así que dejamos la computadora sin la contraseña y por supuesto cualquiera puede ... [Leer más ...]

Cómo saber si su correo electrónico y contraseña son hackers

¿Cómo saber si su correo electrónico y contraseña han sido pirateados? ¿Cómo sabe si su correo electrónico y contraseña han sido pirateados? Hoy en día es cada vez más difícil mantener nuestros datos seguros; especialmente la dirección de correo electrónico y la contraseña, que usamos en todas partes. Cuando creamos una cuenta, tenemos confianza ciega. Cada vez que crea una cuenta, tiene que "legitimarse" usted mismo ... [Leer más ...]

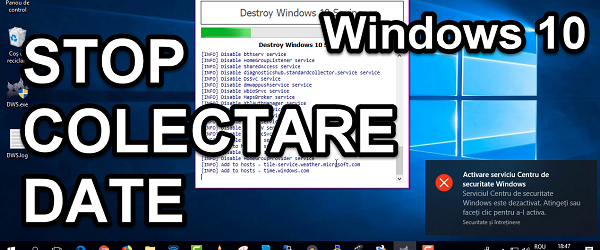

¿Cómo se detiene la recopilación de datos de Windows 10? Es como una trituradora

¿Cómo dejas de recopilar datos de Windows 10, que terminó como un suizo? Los datos se recopilan por cualquier método. La recopilación de datos se ha convertido en un deporte global que compite con los mayores proveedores de servicios de Internet. En primer lugar está Google, seguido de Facebook y Microsoft, tras lo cual, los de Apple, Twitter, Amazon, etc son más tímidos ... eee, que se recupere ... [Leer más ...]

Comentarios Recientes