¿Por qué las PC se debilitan de la noche a la mañana? SOLUCIONANDO la actualización de fusión ¿Cómo van las cosas con Meltdown, Spectre y el rendimiento de la PC? Hace unos días les hablé de las vulnerabilidades Meltdown y Spectre, después de lo cual se lanzaron las actualizaciones de Windows y Linux. Las actualizaciones del sistema solo pueden resolver la vulnerabilidad Meltdown, con los fabricantes ... [Leer más ...]

PC MÁS DÉBILES DURANTE LA NOCHE - SOLUCIÓN Actualización de Meltdown

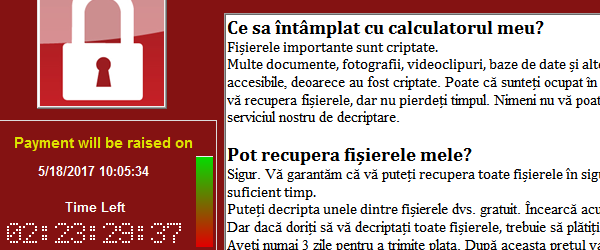

La infección en vivo con ganas de llorar ransomware y métodos de protección

Infección viva con WANNA CRY Ransomware y métodos de protección La infección informática más destructiva de los últimos años es un ransomware llamado WannaCry. ¿De dónde vino WannaCry? No se sabe exactamente de dónde vino, pero se sabe que fue construido en la fase de software espía robado de la NSA (American SRI), que la NSA usó para ... [Leer más ...]

Reparar la pantalla en una aplicación de Android: el antídoto para los curiosos

Arreglar la pantalla en una aplicación de Android es una función que nos permite arreglar nuestra pantalla, quedarnos en una sola aplicación y no poder salir hasta que ingresemos una contraseña o huella. ¿En qué teléfonos se puede arreglar la pantalla? Esta función debería estar disponible en cualquier teléfono con Android 5.0 o superior. Ahora también depende del desarrollador, si decidió ... [Leer más ...]

Al entrar en la cuenta de otra persona y leer las conversaciones de WhatsApp

Cómo iniciar sesión en la cuenta de WhatsApp de otra persona para leer sus conversaciones Hola amigos, en el tutorial de hoy veremos cómo podemos leer o espiar las conversaciones de WhatsApp de hijos, esposa, amigos, seres queridos. Cómo acceder a la cuenta de WhatsApp de otra persona Quizás no queremos necesariamente espiar a alguien, sino simplemente vigilar a nuestros hijos o nietos. [Leer más ...]

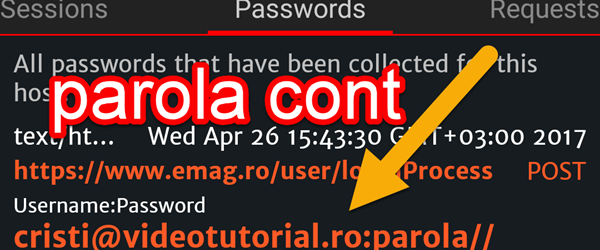

Como se puede ver las contraseñas, fotos y páginas a otras tiendas en línea - afectadas

¿Cómo ve las contraseñas, imágenes y páginas de otros? Tiendas online afectadas Seguridad La seguridad de la TI es bastante vaga hoy en día, cuando el usuario medio no distingue entre vulnerabilidad web y virus. Intentamos informar lo más posible, pero lamentablemente el mensaje no parece llegar a donde debería, al contrario, vemos que las tiendas online se encuentran muy foarte [Leer más ...]

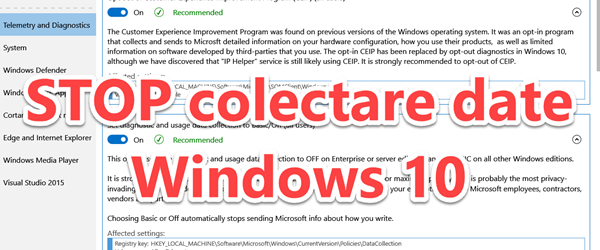

PARAR invasión de la privacidad en Microsoft Windows 10

DETENGA la violación de la privacidad de Microsoft en WINDOWS 10 ¿De qué trata el tutorial? En este tutorial, le mostraré cómo puede deshabilitar todas las configuraciones que violan su privacidad en Windows 10 por Microsoft, mediante la recopilación masiva de datos de uso, navegación, preferencias, ubicación, etc. DETENGA la violación de la privacidad en WINDOWS 10 al… [Leer más ...]

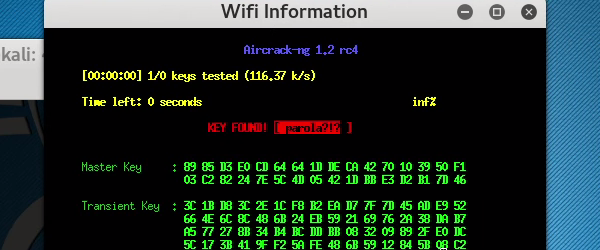

Cómo descifrar cualquier contraseña de Wi-Fi, super rápida utilizando la ingeniería social

Cómo romper cualquier contraseña de Wi-Fi utilizando técnicas de ingeniería social. La ingeniería social es la técnica mediante la cual se manipula a individuos o grupos para lograr algo. El esquema de ingeniería social más reciente es el "método del accidente", donde el agresor explota el cuidado de la víctima para sus seres queridos, para obtener beneficios indebidos. [Leer más ...]

¿Cómo un PC infectado con el troyano cripto Locky

¿Qué aspecto tiene una PC infectada con el troyano criptográfico LOCKY? Atrás quedaron los días en los que devoraba mi PC con un clic. Las amenazas de hoy han adquirido formas cada vez más extrañas. Hace un día, un conocido me pidió que revisara una computadora portátil y le diera un consejo sobre por qué se mueve con tanta fuerza. Miré e inmediatamente me di cuenta de que, además de 10.000 extensiones, los programas de "mantenimiento / limpieza" ... [Leer más ...]

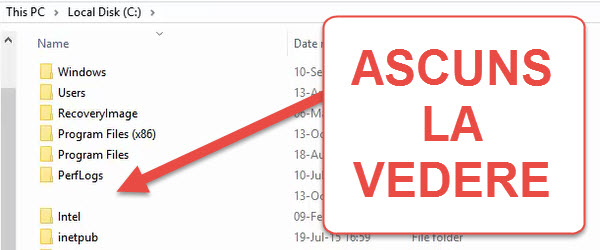

Cómo ocultar una carpeta para ver

Para aquellos que trabajan con PC en un entorno abarrotado, es importante que los archivos privados / confidenciales se mantengan alejados de miradas indiscretas. Tenemos métodos de archivo de contraseñas, métodos de encriptación de datos e incluso programas de contraseñas de archivos. Desafortunadamente, no todos los usuarios de computadoras disfrutan de las aventuras o de instalar otros programas en [Leer más ...]

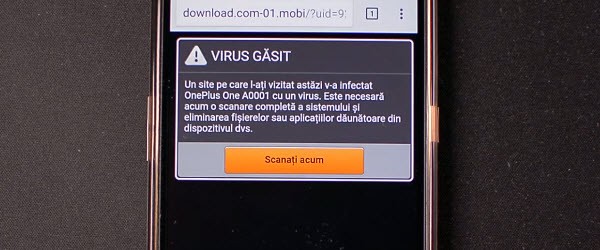

¿Cómo deshacerse de teléfono scareware

Los programas o páginas de scareware son una categoría especial y muy pasiva de malware. Son una especie de phishing que se basa en los miedos de los usuarios para determinarlos a realizar determinadas acciones. Un scareware puede instarlo a instalar software, revelar sus datos personales, pagar una cierta cantidad de dinero o enviar un SMS a un número con ... [Leer más ...]

Comentarios Recientes