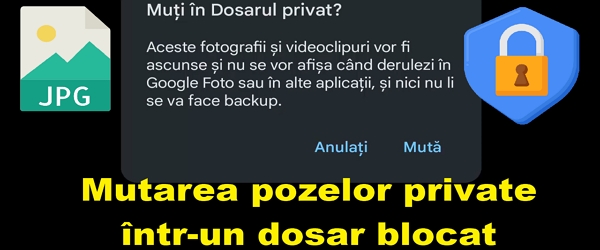

Ocultar imágenes privadas en una carpeta bloqueada ¿De qué trata el tutorial Ocultar imágenes privadas en una carpeta bloqueada? En este video tutorial titulado Ocultar imágenes privadas en una carpeta bloqueada, te muestro un método mediante el cual puedes mover imágenes privadas de la galería a una carpeta bloqueada que solo puedes abrir con tu huella digital. Este método de... [Leer más ...]

Ocultar imágenes privadas en una carpeta bloqueada, separada de la galería

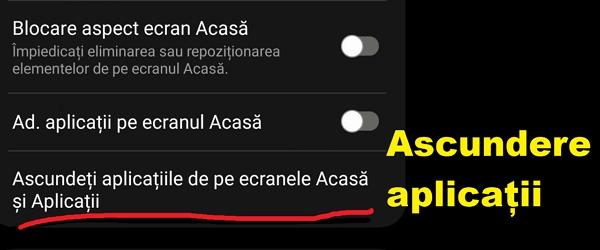

Ocultar aplicaciones instaladas en teléfonos Samsung

¿De qué trata el vídeo tutorial Ocultar aplicaciones instaladas en móviles Samsung? En este video tutorial "Ocultar aplicaciones instaladas en teléfonos Samsung", le mostraré cómo ocultar aplicaciones instaladas en teléfonos Samsung, sin utilizar un iniciador de terceros. ¿Por qué ocultar aplicaciones instaladas? La respuesta es obvia y las razones son… [Leer más ...]

Imágenes de video de vista única de Whatsapp que se eliminan tan pronto como se ven

Imágenes de video de vista única de Whatsapp ¿Qué es el video tutorial sobre imágenes de video de vista única de Whatsapp? En este video tutorial "Imágenes de video de vista única de WhatsApp" les presento la función en Whatsapp que se llama vista única. ¿Qué hace la función Vista única en Whatsapp? La idea básica con la función de pantalla única es enviar una imagen o un vídeo y... [Leer más ...]

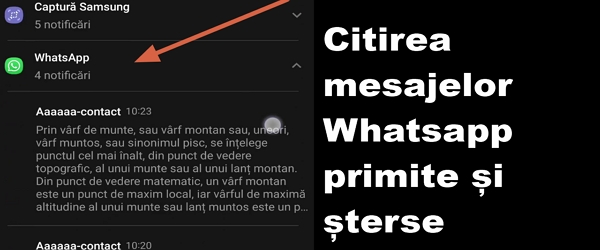

Cómo ver mensajes recibidos y eliminados en Whatsapp

¿Qué es el video tutorial sobre Cómo ver los mensajes recibidos y eliminados de Whatsapp? En este tutorial te presento una forma sencilla a través de la cual puedes ver los mensajes recibidos y eliminados de Whatsapp. Cómo hacemos esto? Sencillo, a través del historial de notificaciones. Cómo ver los mensajes de Whatsapp recibidos y eliminados Los mensajes de Whatsapp recibidos y eliminados ya no pueden... [Leer más ...]

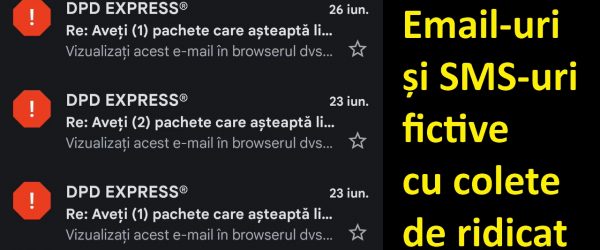

Mensajes fraudulentos con paquetes sin dirección: cómo lo decimos

De qué trata el videotutorial Mensajes fraudulentos con paquetes sin dirección En este videotutorial Mensajes fraudulentos con paquetes sin dirección veremos cómo podemos saber si un email o sms en el que se afirma que tenemos un paquete para recibir es legítimo, aunque no lo fuéramos No esperaba ningún paquete Algunas personas reciben mensajes fraudulentos con: "tienes un paquete para recibir, pero... [Leer más ...]

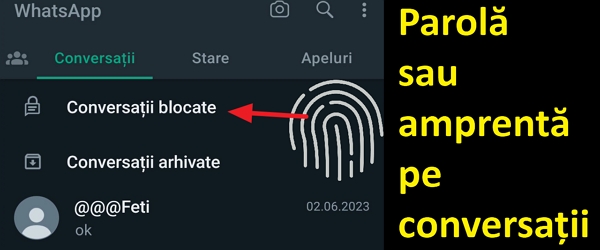

Ocultar y contraseña de chat en Whatsapp: contraseña o huella digital

¿Qué es el video tutorial Ocultar y poner contraseña a una conversación en Whatsapp acerca de? En el video tutorial Ocultar y poner contraseña a una conversación en Whatsapp, le mostraré cómo ocultar y cómo proteger con una huella digital o contraseña una conversación en Whatsapp ¿Por qué ocultar una conversación en Whatsapp? ? Por qué tenemos cortinas, cortinas, rejas, puerta de baño :-) y otras cosas... [Leer más ...]

Revisión del enrutador Mikrotik hAP ax3 excelente: muy buena velocidad en USB

¿De qué se trata esta revisión de video: Mikrotik hAP ax3 revisión excelente enrutador? Mikrotik hAP ax3 excelente revisión del enrutador - En esta revisión presento un enrutador WiFi 6 de Mikrotik modelo hAP ax3. Es parte de la clase AX1800 pero viene con algunas de las mejores especificaciones y algunas velocidades USB increíbles. ¿Qué es Mikrotik? Mikrotik es una empresa europea... [Leer más ...]

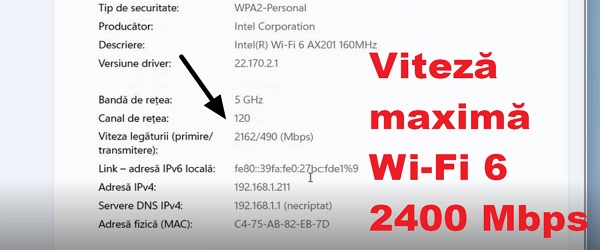

Cómo lograr 2400 Mbps en Wi-Fi y cómo configurar su enrutador a 160Mhz

De que se trata en el tutorial Como llegar a los 2400 Mbps en Wi-Fi En el video tutorial Como llegar a los 2400 Mbps en Wi-Fi veremos como conseguir la velocidad de 2400 Mbps al usar un router Wi-Fi 6 AX 3000 de cualquier fabricante, pero que soporte el ancho de canal de 160 Mhz. ¿Qué es un canal wifi? Un canal WiFi es un rango de frecuencia específico utilizado por... [Leer más ...]

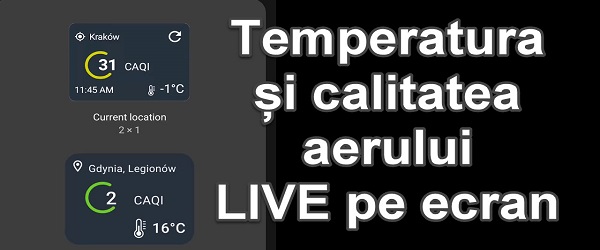

Widget de temperatura y calidad del aire: CONTAMINACIÓN REAL EN VIVO

¿De qué trata el vídeo tutorial del Widget de temperatura y calidad del aire? En este video tutorial "Widget de temperatura y calidad del aire", te presento el método más útil para averiguar cuál es la temperatura exterior exacta y cuál es la calidad del aire en vivo. ¿Cómo podemos tener un widget de temperatura y calidad del aire en vivo? Airly es un… [Leer más ...]

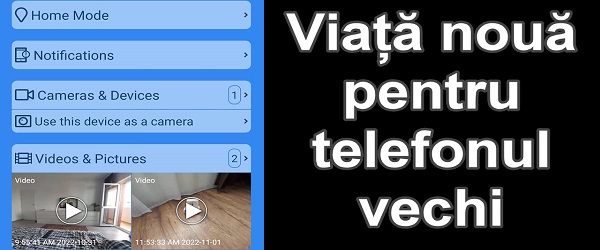

Presence convierte tu teléfono en una cámara IP. ¡No tires tu viejo teléfono!

Presence hace una cámara IP desde el teléfono ¿De qué trata el video tutorial Presence hace una cámara IP desde el teléfono? En este videotutorial presento Presence, una aplicación que convierte tu teléfono en una cámara IP. En la práctica, le mostraré cómo puede hacer un sistema de vigilancia usando solo uno o más teléfonos. ¿Qué hace la aplicación Presence? La presencia es un… [Leer más ...]

Comentarios Recientes